全球首家捕获“双杀”漏洞 微软公开致谢360

2018年05月09日 11:41:27

来源:凤凰网科技

微软发布了新一轮安全更新,修复了浏览器高危“双杀”漏洞(CVE-2018-8174)。该漏洞影响最新版本的IE浏览器及使用IE内核的应用程序,且已被发现用于APT攻击

凤凰网科技讯 5月9日消息,微软发布了新一轮安全更新,修复了浏览器高危“双杀”漏洞(CVE-2018-8174)。该漏洞影响最新版本的IE浏览器及使用IE内核的应用程序,且已被发现用于APT攻击,只要打开不法分子发送的恶意Office文档,就会成为被控制的肉鸡。

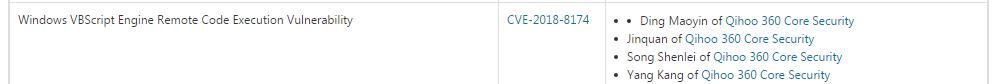

作为全球首家发现并向微软报告漏洞细节的安全厂商,360安全团队在官方补丁未发布之前紧急推进对该漏洞攻击的检测和防御,并配合微软安全团队推进该漏洞补丁的发布。在官方公告中,微软对360的贡献进行了公开致谢。迄今,360累计获得微软致谢已达263次。

图:微软官方致谢360安全团队

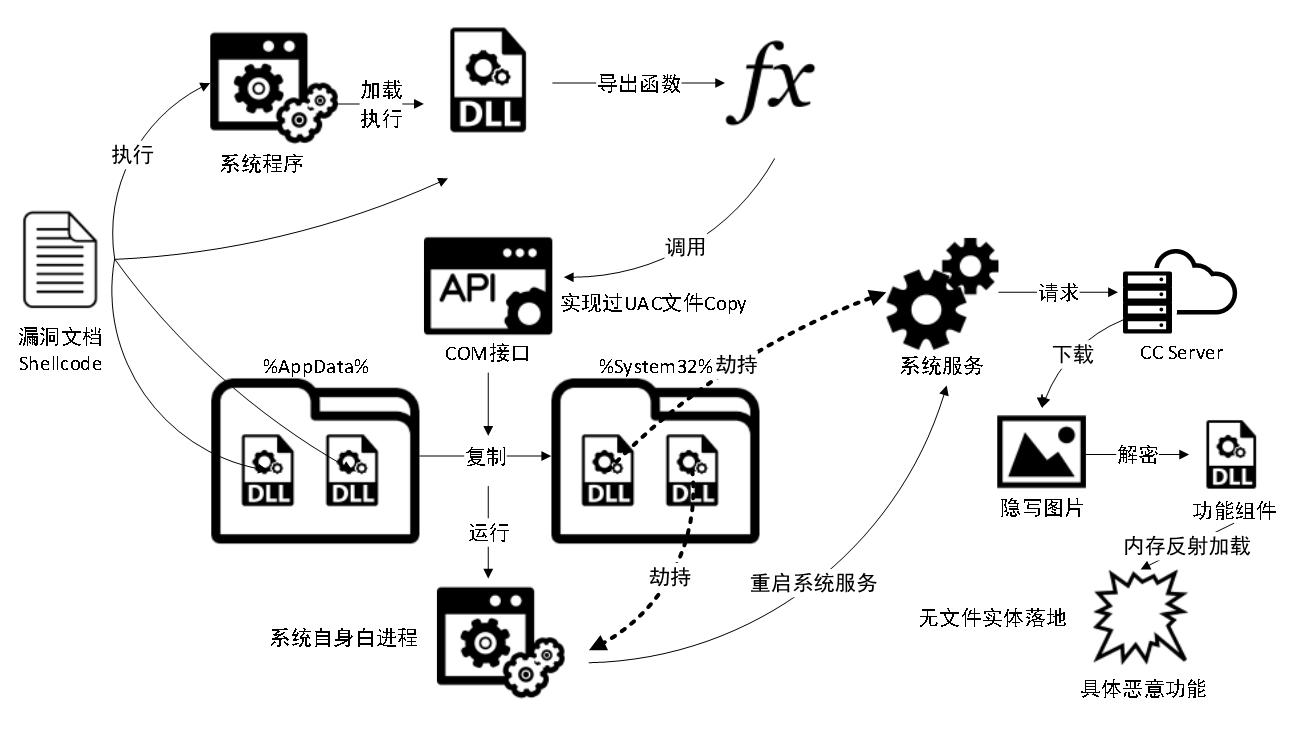

360安全专家介绍,“双杀”漏洞攻击是全球范围内首个使用浏览器0day漏洞的新型Office文档攻击。黑客通过投递内嵌恶意网页的Office文档的形式实施此次APT攻击,打开文档后,所有的漏洞利用代码和恶意荷载都通过远程的服务器加载。这种“嵌套”式的攻击方式,正是“双杀”漏洞得名的原因。

前期利用Office文档蒙混过关顺利的话,该攻击便会进行到后期“隐身”攻击阶段——使用公开的UAC绕过技术,并利用了文件隐写技术和内存反射加载的方式来避免流量监测和实现无文件落地加载,试图借此躲避查杀。

图:黑客整个攻击流程

近年来,用户量庞大、看似安全无害Office文档已逐渐成为APT攻击最青睐的载体。打开搭载了“双杀”漏洞的恶意文档,恶意网页将在后台静默运行并执行攻击程序,用户甚至还未感知得到,设备就已经被控制,黑客可趁机进行植入勒索病毒、监听监控、窃取敏感信息等任意操作。

360安全卫士目前已推送微软官方补丁。有安全专家表示,未知来路的office文档请勿随意打开。同时,各相关企、事业单位,也应该警惕利用“双杀”漏洞发动的定向攻击,同时使用安全软件防御可能的漏洞攻击。

[责任编辑:于雷 PT032]

责任编辑:于雷 PT032

- 好文

- 钦佩

- 喜欢

- 泪奔

- 可爱

- 思考

凤凰网科技官方微信

视频

-

李咏珍贵私人照曝光:24岁结婚照甜蜜青涩

播放数:145391

-

金庸去世享年94岁,三版“小龙女”李若彤刘亦菲陈妍希悼念

播放数:3277

-

章泽天棒球写真旧照曝光 穿清华校服肤白貌美嫩出水

播放数:143449

-

老年痴呆男子走失10天 在离家1公里工地与工人同住

播放数:165128