爆料称早期手机使用的GPRS加密算法被故意削弱

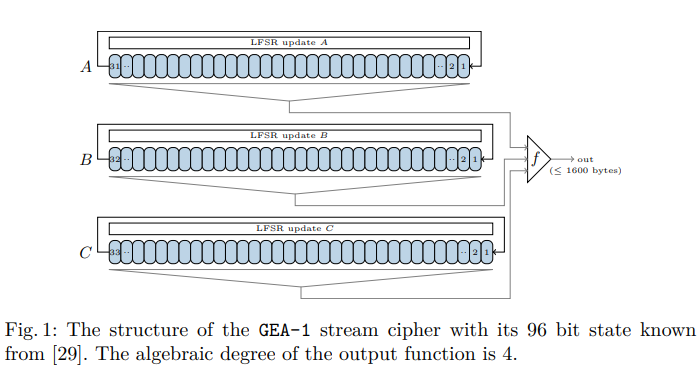

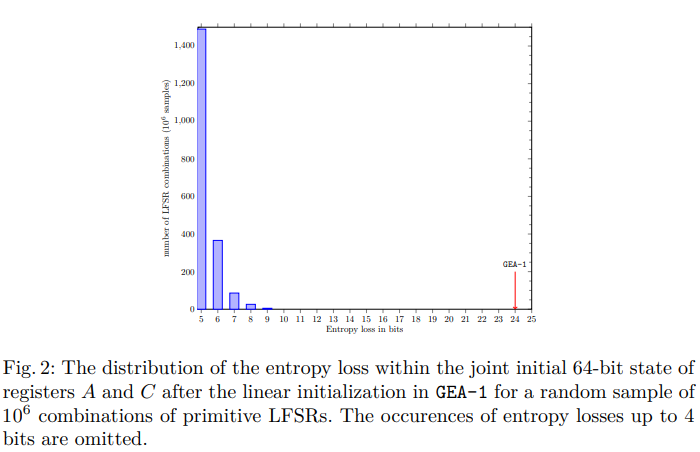

来自欧洲多所大学的研究人员团队,刚刚在一篇论文中指出了早期手机使用的 GPRS 加密算法的脆弱性并非偶然。随后的事实证明,他们的猜测是对的。正如 Vice 强调的那样,GEA-1 主要用于 1990 至 2000 年代的手机数据加密。该算法最初被认为提供了完整的 64-bit 加密安全性,但在他们的密码分析中,研究团队发现其安全性其实在设计时就被限定在了 40 位。

研究配图 - 1:GEA-1 密码流的结构(来自:Springer Link | PDF)

为进一步求证,研究团队还从不愿透露姓名的消息人士处获得了有关 GEA-A 和 GEA-2 算法的更多细节,以便他们能够开展全面分析并找出其中的弱点,结果证实了“不太可能发生”的偶然性。

TechSpot 指出,具有拦截手机数据流量能力的攻击者,可领用该漏洞来解密会话中的所有消息。

研究配图 - 2:GEA-1 随机样本的线性初始化

外媒 Vice 也与设计 GEA-1 加密算法的欧洲电信标准协会(ETSI)取得了联系,该组织一位发言人在电子邮件声明中承认,该算法确实包含了一个弱点。

但它被引入的原因,是它被要求“必须存在”,因为 ETSI 需要遵守限制 GEA-1 强度的出口管制规定。

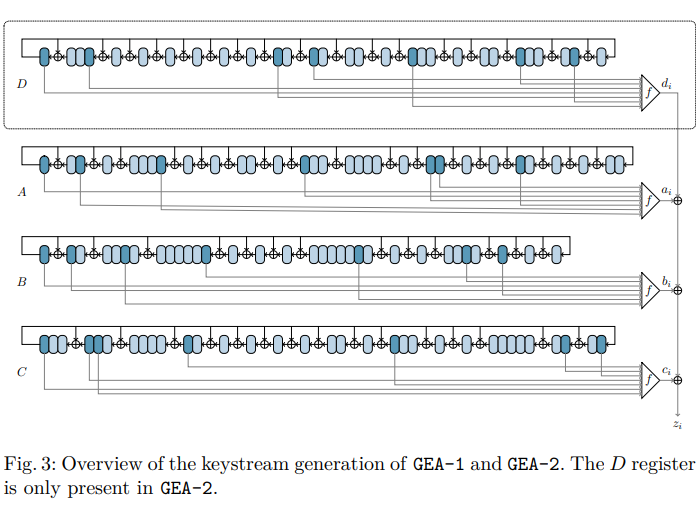

研究配图 - 3:GEA-1 与 GEA-2 的密钥生成概述

考虑到当时的国际形势,这种出口管制规定确实相当普遍。此外据 The Register 报道称,法国方面制定了一项禁止任何超过 40-bit 加密的类似规则。

参与这项新研究的 Håvard Raddum 吐槽道:“为迎合这方面的限制政策,其导致数以百万计的用户在很长一段时间里,都无法获得本该拥有的安全上网保护”。

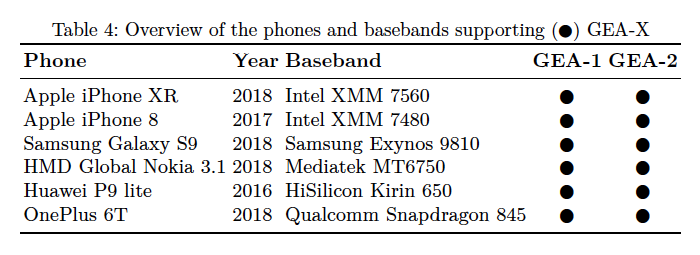

研究图表 - 4:GEA-X 的手机 / 基带支持状况概述

不过这项研究曝出的最大问题,就是当时在制定推出 GEA-1 标准时没有明确提及任何的出口管制。

而且研究团队发现,即使技术操作的难度有所提升,但 GEA-2 算法同样很容易受到攻击。

庆幸的是,这两项标准都没能得到广泛的使用,且厂商更倾向于选择更新后的安全加密算法 —— 尽管某些市场的网络仍将之作为后备。

“特别声明:以上作品内容(包括在内的视频、图片或音频)为凤凰网旗下自媒体平台“大风号”用户上传并发布,本平台仅提供信息存储空间服务。

Notice: The content above (including the videos, pictures and audios if any) is uploaded and posted by the user of Dafeng Hao, which is a social media platform and merely provides information storage space services.”