微信好友发来一个网址:iPhone点击后秒跪

独家抢先看

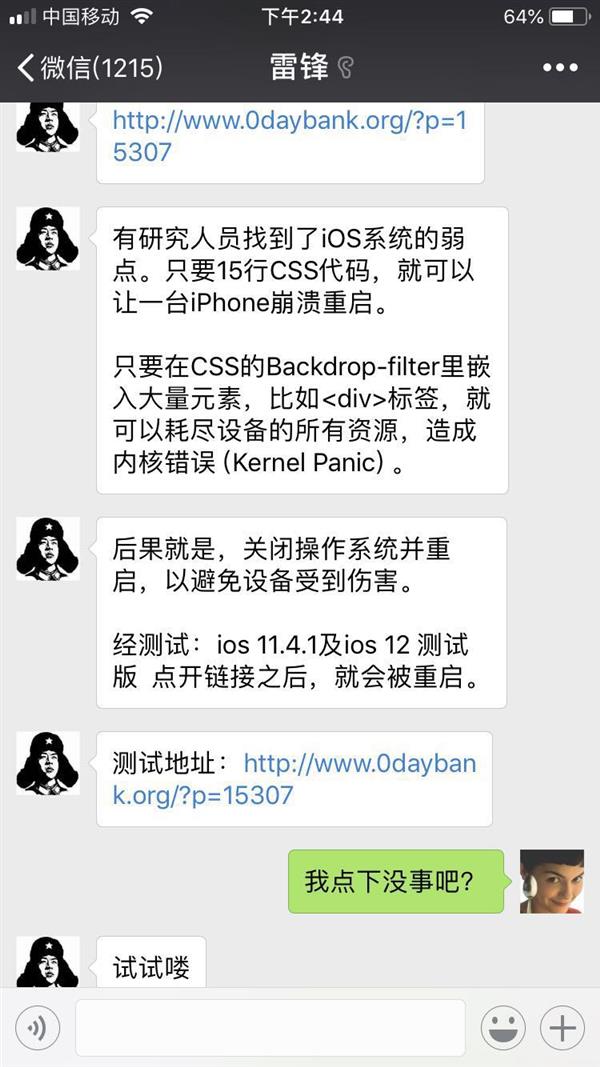

这两天,宅友“雷锋”给编辑发过来一条神秘的链接(对方真的叫雷锋):

http://www.0daybank.org/?p=15307(先不要点)

身为安全媒体的从业者,我的警惕性还是很高的,得先问清楚后果~

得到只是会重启的答案后,颤颤巍巍的点了测试链接。

如“雷锋”所说,iPhone 瞬间重启。

其实,最先发现这个bug的,是一位名叫“Sabri”的推特网友,他找到了iOS系统的漏洞,只需要15 行CSS 代码,就可以让一台iPhone 崩溃重启。在推特中,他严正声明:点之前想好了,重启可别怪我!

据“雷锋”自己的尝试,只要在CSS 的Backdrop-filter 里嵌入大量元素,比如<div>标签,就可以耗尽设备的所有资源,造成内核错误(Kernel Panic) ,这时,就会造成关闭操作系统并重启,以避免设备受到伤害。

其实,国外的网友们也早已开始各种花式尝试了。

TechCrunch网站人员用自己的iOS 11.4.1系统版本的手机做了测试,访问链接后iPhone 真的崩溃重启了。而恶意软件侦测产品提供商Malwarebytes 的Mac & Mobile 的主管Thomas Reed 也证实,苹果的最新系统iOS 12 测试版在点开链接之后,也被冻结了。

也就是说,从iOS11.4.1 到iOS12 系统的iPhone 都会在点开链接后重启,无论是iPhone X 还是iPhone 5,甚至是Apple Watch ,统统都会受影响。

那这个漏洞会不会被搞黑产的利用?

“雷锋”的回答是,不会,如果会就不告诉媒体了,直接找苹果要赏金了!

那这个bug 真的一点也没用吗?只能是闲来无事来消遣一下?

安全研究人员认为,攻击虽然不能用于运行恶意代码,但如果有人在电子邮件中填充此链接,则可能导致重启iPhone 并冻结Mac。

这些代码利用了Web 呈现引擎WebKit 中的漏洞,该漏洞能被所有应用程序和浏览器使用。 该代码使用嵌套的div实现了一种称为背景过滤器的CSS效果。

Backdrop-filter是一个相当新的CSS属性,可以模糊元素背后的区域。

正因为这项任务涉及大量资源消耗,所以能导致移动操作系统崩溃。

“该攻击使用-webkit-backdrop-filter CSS属性中的弱点。 通过使用具有该属性的嵌套div,我们可以快速消耗所有图形资源并崩溃或冻结操作系统。 该攻击不需要启用Javascript,因此它也适用于Mail。“

漏洞发现者Sabri 在接受国外科技媒体The Bleeping Computer 的采访时,透露攻击虽然不能用于运行恶意代码,但如果有人在电子邮件中填充此链接,则可能导致重启iPhone 并冻结Mac。

目前,Sabri已向Apple通报了此漏洞,但iPhone方面还没有找到攻击的解决方案,

雷锋网(公众号:雷锋网)编辑尝试把这个链接发送给了圈外的几个朋友,大家都不约而同的问了同一个问题,这个链接到底长啥样,我们好记住它。

答案是:链接是可以百变的,因为目前网址的源码已经被公开放到GitHub 上面了,所以制作者可以任意生成一个独一无二的链接。

目前,雷锋网发现GitHub上的原链接已经被微信识别出来了,无法点开,但是由于它可以“化妆”成各种模样,所以目前大家还是小心,来源不明的链接,慎点,尤其是吃鸡到关键时刻,对手可能以此来搞你!

“特别声明:以上作品内容(包括在内的视频、图片或音频)为凤凰网旗下自媒体平台“大风号”用户上传并发布,本平台仅提供信息存储空间服务。

Notice: The content above (including the videos, pictures and audios if any) is uploaded and posted by the user of Dafeng Hao, which is a social media platform and merely provides information storage space services.”